◄ روش های مهندسی اجتماعی توسط هکرها

مهندسی اجتماعی طیف وسیعی از انواع حملات و فعالیتهای مخرب را در بر میگیرد. در این آگاهیرسانی، ما روی معمولترین آنها که در شبکههای اجتماعی مورد استفاده قرار میگیرند، تمرکز میکنیم:

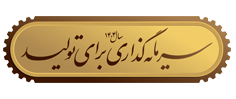

1. صیادی (Phishing):

از میان حملات مهندسی اجتماعی، حمله صیادی معمولترین حملهای است که امروزه مورد استفاده قرار میگیرد. این حمله با فعالیتهای زیر شناخته میشود:

- جستجو به دنبال مشخصات و اطلاعات تماس قربانی و استخراج شبکههای اجتماعی یا وبگاههای دیگری که وی از آنها استفاده مینماید.

- ایجاد یک نسخه جعلی از صفحه ورود وبگاه و ایجاد URL شبیه به وبگاه اصلی برای آن

- ارسال پیغامی به قربانی حاوی پیوندی به صفحه جعلی؛ در نگارش این پیام، سعی میشود که در قربانی حالت ترس، اضطرار و غیره ایجاد کنند تا وی تمرکز فکری خود را از دست داده و از پیوند موردنظر استفاده کند.

با مشاهده صفحه جعلی، قربانی که در وضعیت احساسی خاصی قرار گرفته، به صورت ناگاهانه بدون توجه به URL نامعتبر وبگاه جعلی، اقدام به واردکردن اطلاعات احراز هویت خود (مثل نام کاربری و رمز عبور) کرده و بدون اینکه متوجه شود، این اطلاعات را در اختیار مهاجم قرار میدهد.

2. دستاویزسازی (Pretexting):

در حمله دستاویزسازی، مهاجم سناریویی طراحی میکند که در آن با دروغگفتن، بهانهآوردن، وانمودکردن و غیره، خود را به جای شخص دیگری جا زده و با کسب اعتماد کاربر، اطلاعات شخصی و احراز هویت وی را به دست میآورد. گاهی حمله از طریق خود کاربر صورت نمیگیرد، بلکه با فریب متولی یا مسئول فنی یک وبگاه یا شبکه اجتماعی، اطلاعات شخصی کاربران شبکه اجتماعی از وی استخراج میشود.

معمولا قدم اول برای این نوع حمله، به دستآوردن اندکی اطلاعات در مورد قربانی است که مراجعه به شبکه اجتماعی بهترین راه برای استخراج چنین اطلاعاتی است. بعد از آن با توجه به این اطلاعات، دروغی ساخته میشود که با استفاده از آن مهاجم میتواند در تماس با قربانی، خود را به جای شخص دیگری جا بزند. به علت ارائه بخشی از اطلاعات و مهارت مهاجم در دروغسازی، قربانی به وی اعتماد کرده و اطلاعات شخصی و احراز هویت خود را در اختیار وی قرار میدهد و یا هر کار دیگری که مهاجم از وی درخواست کند را انجام میدهد. همانند حمله صیادی، معمولا مهاجم در ارتباط با قربانی سعی میکند تا در وی حالت ترس، اضطرار و غیره ایجاد کند تا قربانی تمرکز خود را از دست بدهد.

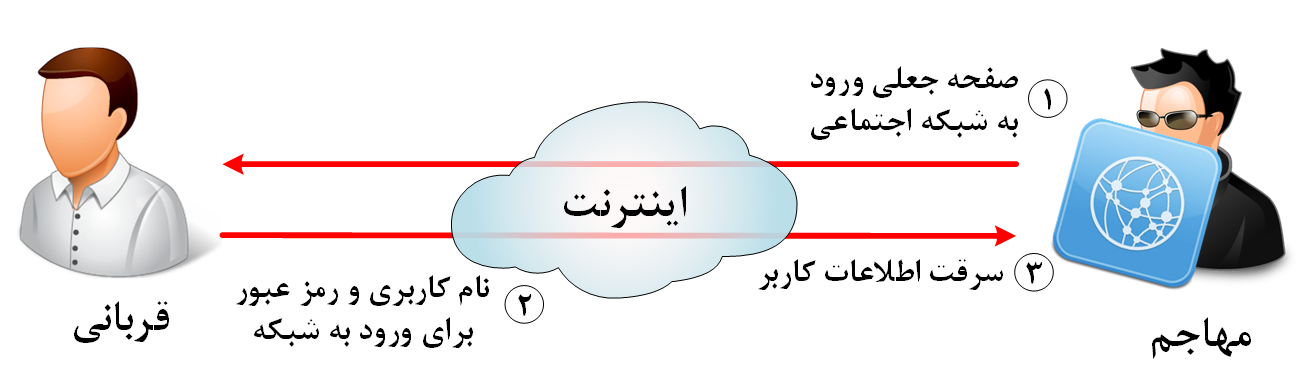

3. طعمهگذاری (Baiting):

در این حمله یک وسیله فیزیکی مانند حافظه USB، پخشکنندههای صوتی دیجیتال و غیره که حاوی بدافزار یا ویروس است را به نحوی در دسترس قربانی قرار میدهند و با تحریک حس کنجکاوی یا حرص، وی را وادار به استفاده از آن مینمایند. یکی از معمولترین روشهای قراردادن این وسایل در اختیار قربانیان، نوشتن برچسبهای خاص بر روی آنها و قرار دادن این وسایل در محلهای خاصی است تا به نظر برسد جا گذاشته شدهاند. مثلا در کافه تریای یک شرکت یا سازمان، حافظه USB با برچسب استراتژیهای سازمان یا حقوق و مزایای کارکنان قرار میدهند تا حس کنجکاوی کارمندان را جهت مشاهده محتوای آنها برانگیزند.

یک روش دیگر، ارسال اینگونه وسایل فیزیکی به صورت مجانی و به عنوان هدیه برای قربانی است. به این شکل که مثلا در یک شبکه اجتماعی، پیغامی حاوی این جمله برای وی ارسال میکنند: «شما برنده یک دستگاه پخشکننده دیجیتال شدهاید!». سپس از قربانی آدرس پستی وی را جهت ارسال دستگاه درخواست مینمایند. کاربر پس از واردکردن آدرس پستی خود، واقعا دستگاه را دریافت میکند؛ اما به محض استفاده از آن، بدافزار نصبشده بر روی دستگاه اطلاعات شخصی وی را دزدیده و برای مهاجم ارسال مینماید.

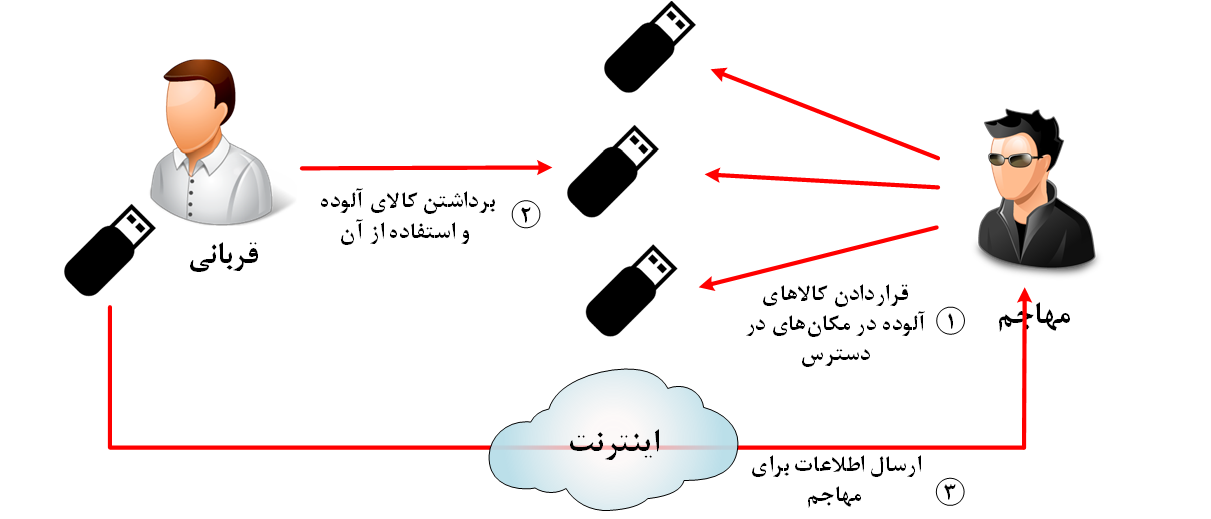

4.جبرانکردن (Quid Pro Quo):

در این نوع حمله مانند حمله طعمهگذاری عمل میشود؛ با این تفاوت که به جای ارائه یک کالا به صورت فیزیکی، به قربانی اعلام میکنند تا در ازای دریافت کالا، یک کمک یا خدمت غیر فیزیکی به وی ارائه میدهند. همانند حمله طعمهگذاری، مهاجم با تعداد زیادی از افراد تماس گرفته و ارائه یک خدمت خاص را به صورت رایگان و یا با قیمت بسیار نازل، به آنها پیشنهاد مینماید. مثلا با گرفتن شماره تماس کارمندان یک شرکت به صورت تصادفی، به ایشان پیشنهاد کمک برای حل مشکلات مرتبط با رایانه آنها را میدهد. با قبول این پیشنهاد از سوی تعدادی از این افراد، فایل بدافزار برای آنها فرستاده میشود (که حتی ممکن است مشکلات رایانهای آنها را نیز حل نماید). این فایل به دزدیدن اطلاعات قربانی و ارسال آنها برای مهاجم خواهد پرداخت. در موارد دیگر، ممکن است مهاجم از قربانی بخواهد که برای دریاف خدمت، عمل خاصی را انجام دهد و یا اطلاعات خاصی را به وی ارائه دهد.

◄روش های دفاعی

پیش از بیان روشهای دفاعی در برابر حملات مهندسی اجتماعی، لازم است تا کلیاتی را در مورد این دسته از حملات یادآور شویم. ویژگی بارز حملات مهندسی اجتماعی، هدف آنها یعنی افراد (مردم عادی، نیروهای انسانی یک سازمان و غیره) است؛ لذا قابل پیشبینی است که راهکارهای مناسب دفاع در برابر این حملات، باید توصیهها و دستورالعملهایی باشند که توسط افراد (و نه سیستمهای امنیتی و نرمافزارها و سختافزارها) اجرا میشود.

در بسیاری از حملات مهندسی اجتماعی (نظیر حملات صیادی و دستاویزسازی)، مهاجم مستقیم به سراغ قربانی رفته و به صورت شفاهی یا کتبی با وی گفتگو میکند تا او را فریب داده و اطلاعات لازم را از وی دریافت نماید. لذا اکثر راهکارهای دفاعی در برابر حملات مهندسی اجتماعی بر همین موضوع تاکید داشته و به افراد گوشزد مینمایند تا در هنگام ارتباط با دیگران به چه موضوعاتی توجه داشته باشند تا خطر مواجهه با حملات مهندسی اجتماعی کاهش یابد. در ادامه به ذکر اصلیترین روشهای دفاعی خواهیم پرداخت:

1- آموزش مهمترین اصل است

اولین و مهمترین اصل در مقابله با مهندسی اجتماعی، آگاهی تکتک افراد و فرهنگسازی مناسب است. افراد آگاه به سادگی میتوانند حملات مهندسی اجتماعی را خنثی کنند. فرهنگسازی در برابر حملات مهندسی اجتماعی میتواند در سطوح مختلفی انجام شود؛ از سطوح بسیار ساده و ابتدایی نظیر آموزشهای والدین به فرزندان، تا سطوح بسیار پیشرفته در سازمانهای اطلاعاتی و امنیتی. مسئله اصلی، افزایش سطح آگاهی افراد و آمادگی ذهنی آنها در این موارد است:

- آگاهی از وجود خطر: افراد باید این نکته را در ذهن داشته باشند که در هر ارتباط با افراد بیرونی ممکن است در معرض حملات مهندسی اجتماعی باشند. توجه به همین نکته ساده باعث افزایش هوشیاری افراد شده و سبب میشود تا اطلاعات شخصی و داخلی که دیگران نیازی به آگاهی از آنها ندارند را به سادگی فاش نسازند.

- شناخت اطلاعات حساس: فرهنگسازی و آگاهیرسانی به افراد باید به گونهای باشد تا طبقهبندی اطلاعات را به آنها بیاموزد. در این صورت، افراد میتوانند میان اطلاعات حساسی که باید در داخل مجموعه (خانواده، گروه، سازمان و غیره) باقی بماند و اطلاعات معمولی که میتوان آنها را فاش کرد تمایز قائل شوند. این آموزشها باید توسط افراد خبره و یا بر اساس دستورالعملهای علمی انجام شود؛ چرا که اصلیترین جنبه این آموزش، شناخت صحیح اطلاعات حساس است که نیازمند بررسیهای علمی و داشتن تجربه است.

- حصول اطمینان از صداقت افراد: آخرین نکتهای که در مبحث آموزش باید مورد توجه قرار گیرد، آموزش این نکته به افراد است که نباید به سادگی به حرف دیگران اعتماد کرد و باید بدون تعارف و اضطراب، ابتدا از صداقت طرف مقابل (چه در قالب مکالمه شفاهی و چه به صورت رایانامه، پیامک و پیامهای چندرسانهای) اطمینان حاصل کرد. همین فعالیت ساده، میتواند بسیاری از حملات مهندسی اجتماعی را خنثیسازی کند. برای مثال، تحقیقات نشان میدهد که متداولترین روشها برای حمله مهندسی اجتماعی به کارمندان یک سازمان، تماس با آنها و معرفی خود به عنوان «کارمند جدید» یا «مسئول جمعآوری آمار» از سوی خود سازمان است. اگر هر کارمند در صورت مواجهه با چنین افرادی و پیش از دادن اطلاعات، با یک تماس ساده با مدیر ارشد خود، صداقت حرف فرد مقابل را بررسی کند، اکثر حملات مهندسی اجتماعی به شکست خواهد انجامید.

2- آگاه باشید که چه اطلاعاتی را منتشر میکنید

موضوع آموزش و فرهنگسازی در زمان مواجهه با حملات مهندسی اجتماعی، موضوع مهمی است که در بخش قبل بیان شد؛ اما موضوع دیگر، آگاهی افراد در زمانهای دیگر، به خصوص در زمان انجام فعالیتهای روزمره و شخصی است. مهاجمانی که با اهداف جدی اقدام به حمله مهندسی اجتماعی میکنند، معمولا از قبل افرادی را هدفگیری کرده و اقدام به جمعآوری اطلاعات در مورد آنها مینمایند. در چنین موقعیتهایی است که حتی رفتارهای روزمره افراد میتواند به عنوان ابزاری برای جلب اعتماد و یا تعیین فرصت مناسب حمله توسط مهاجمین مورد استفاده قرار گیرد. لذا باید آگاهی داشته باشیم که در صحبتهای روزمره خود با دیگران و یا در شبکههای اجتماعی، چه اطلاعاتی را از خودمان (نه از گروه، سازمان یا غیره) منتشر میکنیم و به بیانی دیگر، چه اندازه به افراد ناآشنا اجازه میدهیم تا ما را بشناسند!

3- اطلاعات و داشتههای خود را بشناسید

شناسایی داشتهها و اطلاعات حساس، معمولا به عنوان یکی از فعالیتهای پایه امنیتی در هر سازمانی انجام میشود؛ خواه در سطح کوچک (مثل اطلاعات حساب مالی یک خانواده) و خواه در سطوح پیشرفته (مثل اطلاعات محرمانه و سری یک سازمان اطلاعاتی و نظامی). اما باید توجه داشت که تنها اطلاعات حساس نیست که نیاز به مراقبت و پنهانبودن از دیدهای بیرونی دارند؛ چرا که گاهی اوقات با وجود آنکه از اطلاعات اصلی و حساس مراقبت میشود، اطلاعات دیگری که به صورت مستقیم حائز اهمیت نبوده و به چشم نمیآیند، مورد استفاده مهاجمین مهندسی اجتماعی قرار میگیرند. برای مثال، در یک سازمان ممکن است به شدت از اطلاعات مالی حفاظت شود تا به هیچ طریقی به دست افراد غیرمسئول نرسد و همچنین به تمام مسئولین گوشزد شده تا در مورد اطلاعات مالی به هیچکس حرفی نزنند. در چنین شرایطی، حملات مهندسی اجتماعی که مستقیما به دنبال کسب اطلاعات مالی شرکت از افراد باشند شکست خواهند خورد؛ اما هنوز راه نفوذ و دسترسی به این اطلاعات باز است! یک تیم مهاجم، میتواند با ترکیبی از مهندسی اجتماعی و حملات امنیتی فنی (هک و نفوذ) این کار را انجام دهد. به این صورت که اطلاعات غیرمستقیم نظیر نام و نسخه نرمافزارهایی که در سازمان از آنها استفاده میشود را از طریق مهندسی اجتماعی استخراج کرده و حال، با دانستن این اطلاعات به سراغ هک و نفوذ میروند. بنابراین باید بر اساس مطالعات علمی و تجربه، بدانیم که علاوه بر اطلاعات محرمانه و حساس، چه اطلاعات دیگری ممکن است مورد استفاده مهاجمین قرار گیرد. این کار نیازمند مشورت با متخصصین حوزههای امنیتی است و بدون تجربیات و دانش فنی امنیت رایانهای، نمیتوان شناخت درستی از اطلاعات قابل استفاده توسط مهاجمین داشت. در نهایت این اطلاعات را نیز در زمره اطلاعات داخلی طبقهبندی کرده و به افراد آموزش دهیم تا علاوه بر خویشتنداری در برابر افشای اطلاعات حساس، از افشای این اقلام اطلاعاتی نیز خودداری نمایند.

4- سیاستهای امنیتی تدوین کنید

در نهایت، باید توجه داشت که این تلاشها به صورت مدیریتشده و سیستماتیک صورت گرفته و در نهایت، سیاستهای مدونی برای رفتار امن افراد تهیه شده و آگاهیرسانی به آنها نیز بر اساس همین سیاستهای صورت گیرد. تنها در این صورت است که میتوان اطمینان داشت تلاشها ثمربخش هستند. نکتهای که در این خصوص حائز اهمیت است، پایبندی افراد به پیروی از سیاستها و دستورالعملها است. حتی اگر امنیت رایانهای را در دیگر بخشها بتوان با سامانههای کنترل دسترسی، دیوار آتش و از این دست ابزارها فراهم کرد، در حوزه مهندسی اجتماعی بدون پایبندی افراد و التزام آنها به سیاستهای امنیتی به هیچ عنوان امکانپذیر نیست.

منبع: shub.ir

نوشتن دیدگاه